*Update - 11. Okt 20:12 Uhr

Es gibt ein neues Pattern – herausgegeben von Microsoft:

Das neue Pattern:

(?=.*autodiscover)(?=.*powershell)

Es gibt ein neues Pattern – herausgegeben von Microsoft:

Das neue Pattern:

(?=.*autodiscover)(?=.*powershell)

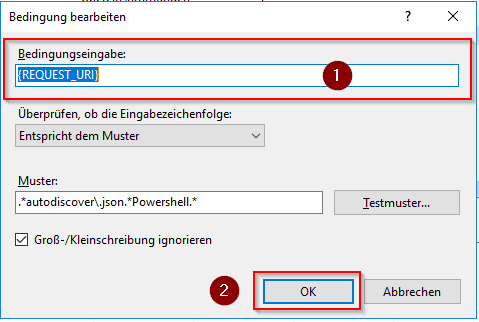

Es gibt ein weiteres Update, da der letzte Workaround wieder umgangen werden kann heißt die neue Schreibweise:

{UrlDecode:{REQUEST_URI}}

Die Vorgehensweise bleibt, wie in dem Update vom 3. Oktober beschrieben, gleich.

Außerdem können Sie sich zukünftige mit einer WAF schützen vor solchen Angriffen schützen: Mehr Infos hier!

Nehmen Sie dazu gerne direkt Kontakt mit unserem Experten auf.

Nach aktuellen Erkenntnissen kann der bisherige Workaround von Angreifern umgangen werden. Vor diesem Hintergrund wird Es wird empfohlen, das RegEx-Pattern im Filter anzupassen. Bitte orientieren Sie sich ab sofort an folgender Vorgehensweise, um den IIS Webserver anzupassen – oder kontaktieren Sie uns für professionellen Support rund um die riskante Sicherheitslücke in Exchange.

Voraussetzung: IIS URL Rewrite Module

1) IIS-Manager (inetmgr) öffnen, Autodiscover-Endpunkt auswählen und URL Rewrite-Modul öffnen

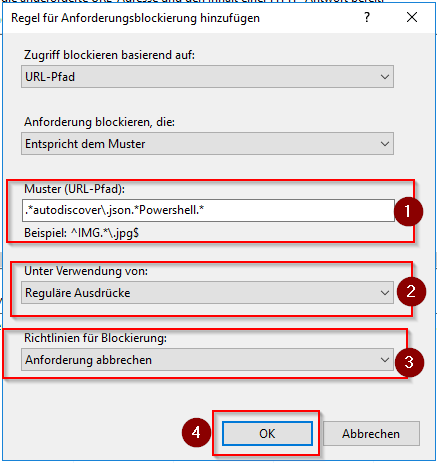

2) Blockierungsregel anlegen und konfigurieren

Pattern: .*autodiscover\.json.*Powershell.*

Inzwischen hat auch das BSI eine offizielle Mitteilung herausgegeben und die Kritikalität der Schwachstellen als „hoch“ eingestuft:

Hier die offiziellen CVE-Nummern:

Die betroffenen Produkte sind demnach:

Laut übereinstimmender Expertenberichte und Warnungen auf Twitter existiert eine neue Zero-Day-Schwachstelle in Microsoft Exchange Server. Betroffen sind alle Betreiber von On-Premises Microsoft Exchange-Server-Installationen. Erste Systeme, darunter auch Honeypots, sind bereits nachweislich infiziert.

Eine Zero-Day-Schwachstelle beschreibt eine Sicherheitslücke, die innerhalb eines Tages entdeckt und erfolgreich ausgenutzt wird.

Nach übereinstimmenden Experten-Einschätzungen ist die Sicherheitslücke als kritisch zu bewerten. Denn: Sie ermöglicht Angreifern eine Remote Code Execution (RCE) auf dem kompromittierten Zielsystem. Das heißt: Aus der Ferne können Angreifer nach Belieben Programmcode auf dem Exchange-Server ausführen. Das ist deshalb besonders heikel, weil Ihr Exchange Server eng mit dem Active Directory verflochten ist und somit Zugang zu den sensibelsten Daten Ihres Unternehmens ermöglicht.

Die Zero Day Initiative (ZDI), eine internationale Initiative für Softwareschwachstellen, hat insgesamt zwei Fehler in Bezug auf den Exploit verifiziert und bestätigt.

Nach aktuellen Erkenntnissen können Sie sich nur über eine Anpassung des IIS Webservers (aktualisierte Anleitung oben) schützen. Dazu wird ein Filter implementiert, der den Zero Day Exploit herausfiltern soll. Ein 100 prozentiger Schutz kann damit aktuell jedoch leider noch nicht sichergestellt werden.

Darüber hinaus haben Administratoren auch die Möglichkeit, den externen Zugriff aufs Autodiscover zu deaktivieren. Das hat jedoch weitreichende funktionelle Auswirkungen zur Folge, die es zu bedenken gilt. Salopp gesagt machen Sie Ihr Exchange damit von außen dicht. Das bedeutet jedoch, dass jeglicher externe Zugriff auf Exchange nicht mehr funktioniert, was auch in Hybridstellungen von Exchange zu Problemen führen kann.

End of Life: Watchguard T- und M-Serie Generation 1 Watchguard hat zum 31. Dezember 2022 die Unterstützung für Fireboxen der T- und M-Serie der ersten Generation abgekündigt. Das bedeutet, dass ab Januar 2023 betroffene Firewalls nicht mehr mit neuen Firmware-Versionen versorgt werden.

End of Life: Watchguard T- und M-Serie Generation 1 Watchguard hat zum 31. Dezember 2022 die Unterstützung für Fireboxen der T- und M-Serie der ersten Generation abgekündigt. Das bedeutet, dass ab Januar 2023 betroffene Firewalls nicht mehr mit neuen Firmware-Versionen versorgt werden.

Einfach und schnell testen: Wie sicher ist Ihr Microsoft 365? Mehrere Hundert Millionen User weltweit nutzen täglich Microsoft 365. Doch nur die wenigsten wissen wie sicher Ihre M365-Identitäten sind. Dabei bietet Microsoft selbst einen einfachen und schnellen Weg genau das zu testen und zu optimieren. Wir zeigen ihnen wie.

Einfach und schnell testen: Wie sicher ist Ihr Microsoft 365? Mehrere Hundert Millionen User weltweit nutzen täglich Microsoft 365. Doch nur die wenigsten wissen wie sicher Ihre M365-Identitäten sind. Dabei bietet Microsoft selbst einen einfachen und schnellen Weg genau das zu testen und zu optimieren. Wir zeigen ihnen wie.

Sie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr InformationenSie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr Informationen